Gastbeitrag

16.11.2018, 10:15 Uhr

Wie eine IAM-Lösung zum Erfolg wird

Lösungen für das Identity und Access Management (IAM) bieten Unternehmen viele Vorteile. Aber wie findet man das passende System für seine Bedürfnisse? Was gilt es bei der Wahl und bei der Implementationsplanung zu beachten?

User Self-Services können Anbietern eine Menge Zeit und Geld einsparen – vergisst doch gemäss Gartner ein Benutzer im Schnitt 1,8-mal pro Jahr sein Passwort

(Quelle: Shutterstock/Rawpixel.com)

Beim klassischen Identity und Access Management (IAM), wie es seit den 1990ern bekannt ist, erhielten Mitarbeiter aufgrund vollumfänglich bekannter Daten eine klare Identität und trennscharfe Rollen zugewiesen. Im Zuge der Digitalisierung von Geschäftsprozessen werden immer mehr sensitive Daten und Prozesse exponiert und ausserhalb der Unternehmensgrenzen verfügbar gemacht – für Kunden, Partner, Lieferanten und zunehmend auch «Dinge» wie Maschinen.

Die Datenlage ist jedoch stark eingeschränkt und nicht immer klar. Ausserdem ruft dies auch das Thema Compliance auf den Plan, muss die Lösung doch auf immer komplexer werdende und sich schnell ändernde Datenschutzbestimmungen flexibel reagieren können. Entsprechend wird heute Identity und Access Management anhand der Zielgruppen in zwei Ausprägungen unterteilt: internes und externes IAM. Letzteres steht aktuell im Fokus unter dem Begriff «cIAM», wobei das «c» sowohl für Customer als auch für Consumer stehen kann.

Zwischen Usability und Sicherheit

Eine der wesentlichsten Aufgaben des cIAM ist die Zugangskontrolle. Schliesslich sind Applikationen, Services, Daten und Identitäten doch immer noch der Hauptangriffspunkt für Cyberkriminelle. Eine sichere Authentifizierung schafft hier Abhilfe, geht aber auch schnell zulasten der Nutzerfreundlichkeit. Der Begriff «sicher» bedeutet bei der Authentifizierung schnell «zwei Faktoren», was oft als mühsam empfunden wird, beim Zugriff auf sensible Daten aber unerlässlich sein kann.

Eine nutzerfreundliche Lösung ist die risikobasierte Authentifizierung. Hierbei wird nicht einfach bei jeder Anmeldung zwingend der zweite Faktor abgefragt, sondern der Kontext des Zugriffs analysiert. Loggt sich der User beispielsweise immer vom gleichen Ort und um die gleiche Uhrzeit ein, steigt die Verlässlichkeit und auf den zweiten Faktor kann verzichtet werden.

Eine Vereinfachung für den Kunden bietet auch die Möglichkeit eines Single Sign-on: Statt sich für verschiedene Dienste des gleichen Anbieters einzeln anmelden zu müssen, erhält der Benutzer mithilfe dieses Features einfachen Zugriff auf alle seine genutzten Services.

Die Wahl des Authentifizierungsmittels

Führen Security-Überlegungen dazu, für gewisse Inhalte Zwei-Faktor-Authentifizierung (2FA) vorauszusetzen, steht die Wahl des entsprechenden Mittels an. Neben den Sicherheitsbestimmungen sind verschiedene Aspekte zu beachten, um den Kunden in der Usability nicht einzuschränken:

- Online/Offline: Muss das Verfahren auch funktionieren, wenn der Benutzer keine Datenverbindung hat?

- Zusätzliches Gerät: Darf der Nutzer für den eigentlichen Zugriff und den zweiten Faktor das gleiche Gerät verwenden? Kann man von seinem Kunden verlangen, ein dediziertes 2FA-Gerät zu verwenden oder darf es nur dessen eigenes Smartphone sein?

- Aktionsbestätigung: Soll der zweite Faktor auch dazu verwendet werden, eine Aktion zu bestätigen, zum Beispiel Signierung einer Transaktion im E-Banking? Voraussetzung dafür ist, die Zahlungsdaten auf einem zweiten, sicheren Kanal übermitteln zu können.

User Experience als Schlüsselelement

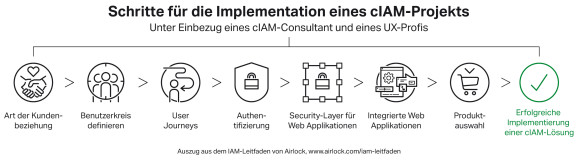

Bereits vorstehende Überlegungen zeigen, dass die Interaktion mit dem Benutzer grundlegend über den Erfolg von Digitalisierungsprojekten mitentscheidet. Eine einfache, übersichtliche und klare User Journey ist ein Muss, um für den Kunden die gewünschten Services in wenigen Schritten erreichbar zu machen. Dies beginnt schon bei der Registrierung: Je mehr der Benutzer über sich preisgeben muss, desto grösser ist die Gefahr, dass er abspringt. Social Login respektive Social Registration können hier Abhilfe schaffen. Für den Kunden bieten sie den Vorteil, seine Daten nicht mehrfach eingeben zu müssen und das Unternehmen kann bei einem Social Login schnell und unkompliziert anonyme Besucher in eigene Identitäten transformieren.

Ein Unternehmen hat gewisse Qualitätsmerkmale, vielleicht sogar Unique Selling Points, die von seinen Kunden besonders geschätzt werden, wie etwa Unkompliziertheit oder schnelle Bearbeitung von Anfragen. Diese Faktoren sollten im Vorfeld definiert werden, um auch in der digitalen Kundenbeziehung davon profitieren zu können. Zur User Experience gehört auch eine klare Ausrichtung auf die Zielgruppe. Sollen alle Endkunden oder die gesamte Öffentlichkeit auf die Dienste zugreifen? Oder spricht man Fachverantwortliche bei Geschäftskunden an?

Befähigung durch Self-Services

Der Kunde möchte heutzutage viele Dinge selbst und sofort erledigen und nicht erst einen Helpdesk kontaktieren müssen. Durch einen im cIAM integrierten User Self-Service kann er Aufgaben wie Accounts erstellen und entsperren oder auch die Passwortzurücksetzung in Eigenregie durchführen. Das macht nicht nur den Benutzer glücklich. User Self-Services können Anbietern eine Menge Zeit und Geld einsparen – vergisst doch gemäss Gartner ein Benutzer im Schnitt 1,8-mal pro Jahr sein Passwort.

Es sollte in diesem Zusammenhang sichergestellt werden, dass Benutzer ihre optimale Arbeitsumgebung selbst wählen können – sei es Desktop-PC, Tablet oder Smartphone. Für Anbieter bedeutet dies, dass ein Responsive Design zwingend ist, für Mobile-Anwendungen besser noch dedizierte Mobile-Apps oder Single Page Applications. Zudem muss ein cIAM-System Multichannel-fähig sein.

Keine Zeit verlieren

Im Zeitalter der Digitalisierung spielt der Faktor Zeit eine wesentliche Rolle. Applikationen und Services müssen zeitnah angeboten werden – ohne Sicherheit und Benutzerfreundlichkeit zu tangieren. Besonders hilfreich ist es, die notwendigen Sicherheitsfunktionen wie 2FA, Benutzerverwaltung, Profilmanagement etc. zentral einmal zu implementieren und danach als Dienst den Applikationen zur Verfügung zu stellen. Diese können sich dadurch einerseits auf ihre Funktionalität konzentieren. Andererseits besteht auch keine Gefahr, dass die Sicherheit in den verschiedenen Anwendungen unterschiedlich umgesetzt wird.

“Applikationen und Services müssen zeitnah, aber auch sicher und benutzerfreundlich angeboten werden„

Marc Bütikofer

Eine abgestimmte Kombination mit einer vorgelagerten Web Application Firewall schützt die Applikationen gegen die bekannten Top-10-Gefahren gemäss dem Open Web Application Security Project (OWASP). Die Anwendungen können auf diese Weise schneller und sicherer publiziert werden. Etwaige Schwachstellen, sogenannte Vulnerabilities, lassen sich zeitnah vorgelagert beheben und müssen nicht zwingend einen Applikations-Release auslösen.

cIAM als Dienstleister für Web-Applikationen

Ein gutes cIAM ist nie Selbstzweck, sondern steht im Dienst der integrierten Web-Applikationen. Der Fokus liegt darauf, die gewünschte Funktionalität so zur Verfügung zu stellen, dass Applikationen nicht noch angepasst werden müssen. Die direkte Einsetzbarkeit gewährt massive Kosteneinsparungen und Zeitvorteile. Besonders zum Tragen kommt das dort, wo nicht alle angebotenen Dienste von Grund auf neu entwickelt und auf Federation-Protokolle wie OpenID Connect oder SAML ausgelegt werden. Man muss sicherstellen, dass für Anwendungen geeignete Identity-Propagation-Methoden angeboten werden, damit diese alle notwendigen Informationen zum aktuellen Benutzer erhalten.

Die Autoren

Marc Bütikofer ist Director Innovation für die Airlock-Security-Lösungen von Ergon Informatik.

www.airlock.com

www.airlock.com

Urs Zurbuchen ist Senior Security Consultant für die Airlock-Security-Lösungen von Ergon Informatik.

www.airlock.com