27.02.2008, 08:42 Uhr

Massnahmen für innere und äussere Sicherheit

Die Entwickler von Windows Server 2008 haben die Sicherheit ins Zentrum gestellt. Zahlreiche Massnahmen sollen den Schutz von System, Daten und Netzwerk gewährleisten. Der Tatbeweis steht allerdings noch aus.

Die Laufwerksverschlüsselung BitLocker bietet umfassenden Schutz, sollte die Festplatte in unbefugte Hände geraten.

Mit Windows Server 2008 begegnet Microsoft der Kritik an der mangelnden Sicherheit ihres bisherigen Server-Betriebssystems. Im Zentrum steht das sogenannte Secure Development Model (SDM), das bei der Systementwicklung die Sicherheit in den Vordergrund stellt. Darin enthalten sind eine ganze Reihe von Massnahmen, die den unerwünschten Zugriff auf Komponenten des Betriebssystems erschweren sollen. So wurde die Anzahl der Rechte-Ebenen für die unterschiedlichen Systemdienste erhöht und gleichzeitig der Zugriff auf den eigentlichen Kernel eingeschränkt. Diese feinere Gliederung soll das Risiko bei einer Kompromittierung des Systems verringern. Einen Grossteil dieser auf höhere Sicherheit ausgelegten Codebasis teilen sich Windows Server 2008 und Vista mit Service Pack 1.

Verbesserter Schutz von Informationen

Neben den grundlegenden Verbesserungen gibt Microsoft den Systemadministratoren zahlreiche Werkzeuge in die Hände, die für erhöhte Sicherheit von Dokumenten und Benutzerinformationen sorgen. Eine sozusagen systemweite Massnahme, die auch in Vista zu finden ist, läuft unter der Bezeichnung BitLocker. Diese Laufwerksverschlüsselung soll verhindern, dass beim Diebstahl des Systems oder unbefugtem physischen Zugriff auf die Festplatten deren Inhalt in unbefugte Hände gerät. Im Unterschied zum Encrypting File System der Vorgängerversionen speichert BitLocker aber den Schlüssel an einem sicheren Ort, entweder in einem TPM-Chip (Trusted Platform Module) oder auf einem USB-Stick. Zudem umfasst die Verschlüsselung sämtliche -Bereiche, von den Startdateien über die -Benutzerdaten bis hin zu temporären Dateien und der Auslagerungsdatei. Das ist ein Fortschritt im Vergleich zu früheren Versionen des Microsoft-Systems.

In einer Active-Directory-Umgebung verdienen die sensiblen Zugriffsinformationen der Benutzer besonderes Augenmerk. Windows Server 2008 führt mit dem RODC (Read Only Domain Controller) einen Mechanismus ein, der Manipulationen an den Benutzereinträgen verhindern soll. Die Daten können nur gelesen, aber nicht verändert werden. Aber selbst wenn der Angreifer nur lesenden Zugriff auf die Verzeichnisdatenbank erhält, stellt dies eine Gefahr fürs Unternehmensnetz dar. Insbesondere die Passwörter der Anwender sind gefährdet, auch wenn diese verschlüsselt oder nur deren Hash-Werte abgelegt wurden. Deshalb verzichtet ein RODC standardmässig auf die Speicherung von Passwörtern. Der Nachteil dieses Verfahrens ist, dass die Anmeldung an einen RODC nur noch möglich ist, wenn ein vollwertiger Domänencontroller für die Authentifizierung zur Verfügung steht.

Ein weiterer sicherheitskritischer Faktor unter Windows 2003 ist der DNS-Dienst, wenn er auf einem Domänen-Controller an einem unzureichend geschützten Standort installiert ist. Manipulationen am DNS können zu schweren Funktionsstörungen in der gesamten Domäne führen. Daher unterstützt ein DNS-Server, der auf einem RODC läuft, keine dynamischen Updates. Das heisst, dass Windows-Clients, die sich selbständig registrieren wollen, den Umweg über einen vollwertigen Server gehen müssen. Der DNS-Dienst auf einem RODC sorgt dafür, dass die Rechner an eine entsprechende Adresse weitergeleitet werden.

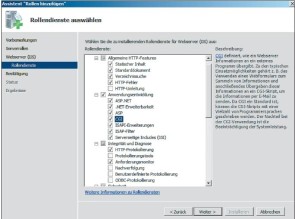

Nicht gerade ein Ruhmesblatt für Microsoft war bislang der integrierte Webserver, die Internet Information Services (IIS). Er litt immer wieder unter Sicherheitslücken, die von Angreifern ausgenutzt werden konnten. Mit ein Grund für die Kritik war der monolithische Aufbau der Software. In Version 7 liegen die IIS nun als Modulbaukasten vor. Der Administrator kann genau diejenigen Komponenten aktivieren, die er benötigt. Dieses Verfahren bietet insofern einen besseren Schutz als beim Vorgänger, als mit einem geringeren Funktionsumfang im Betrieb auch die Angriffsfläche abnimmt. Allerdings musste Microsoft erst Mitte Februar wieder eine Lücke in den IIS stopfen, die es auch mit der siebten Ausgabe einem Angreifer erlaubt hätte, Administratorenrechte auf dem System zu erlangen.

Wächter im LAN

Zu den wesentlichen - und komplexesten - Neuerungen bei den Sicherheitsmassnahmen von Windows Server 2008 gehören die Netzwerkrichtlinien- und Zugriffsdienste (Network Access Protection, NAP), also die Network-Access-Control-Lösung (NAC) von Microsoft. Sie soll daür sorgen, dass nur Computer, die definierte Security-Bedingungen erfüllen, Netzzugriff auf Ressourcen im LAN erhalten. Microsoft nennt diese Bedingungen «Richtlinien für die Windows-Sicher-heits-in-te-gra-tions-prü-fung». Windows Server 2008 kennt hierbei fünf unterschiedliche Typen. Sie betreffen die Windows-Firewall, den Virenschutz, den Spyware-Schutz, automatische Updates sowie den Sicherheitsupdateschutz.

Mit Hilfe letzterer Richtlinie definiert der Administrator, welche Updates vorhanden sein sollten. So kann er beispielsweise konfigurieren, dass alle kritischen Updates installiert sein müssen, und wann die letzte Prüfung auf neue Sicherheits-Updates stattgefunden haben sollte. Diesen Unterschied gibt es im Prinzip auch bei den Richtlinien für den Antiviren- und den Spyware-Schutz.

Hier legt der Systemverwalter ebenfalls fest, ob die blosse Aktivierung ausreichend ist oder ob auch die Signaturen auf aktuellem Stand sein müssen. Die Richtlinie für die Firewall prüft dagegen lediglich den Status, nicht aber, welche Regeln aktiv sind.

Erfüllt ein Client alle Richtlinien, gilt er als «kompatibel» (compliant). NAP gibt in diesem Fall den Zugriff auf das Netzwerk frei. Andernfalls erhält der Rechner lediglich eingeschränkten Zugang, und zwar auf das Quarantänenetzwerk, in dem sich auch die sogenannten Wartungs-Server befinden. Ein Beispiel dafür ist ein Antivirus-Server, der die neuesten Virensignaturen bereitstellt. Sobald der NAP-Agent meldet, dass der Client alle Richtlinien einhält, wird der Zugriff auf das gesamte Netz freigegeben.

NAP ist ausserdem in der Lage, das Verfehlen von Richtlinien nur zu protokollieren. Nicht kompatible Clients werden dabei zunächst nicht ausgesperrt. Dieses Verfahren ist insbesondere in der Anfangsphase nach der Einrichtung von NAP äusserst empfehlenswert. So kann man sich erst einmal einen Überblick verschaffen, welchen Computern der Netzwerkzugriff aufgrund der definierten Richtlinien verweigert werden würde.

Die Beschränkung des Netzwerkzugangs kann mit fünf verschiedenen Verfahren erzwungen werden, die auf unterschiedliche Dienste aufbauen. Für jede Erzwingungsmethode sind die Zugriffsbeschränkungen deshalb in Abhängigkeit von den Möglichkeiten des zugehörigen Netzdienstes zu formulieren. Es ist auch möglich, mehrere Verfahren parallel einzusetzen. In der Praxis wird man aber vermutlich meist nur mit einer oder zwei Erzwingungsmethoden arbeiten. Der Administrationsaufwand für die einzelnen Verfahren ist dabei höchst unterschiedlich. Am aufwendigsten dürfte die IPSec-Methode sein. Bei diesem Verfahren erhalten Clients ein digitales Zertifikat, das sie als kompatibel ausweist. Rechner, die nicht über dieses Zertifikat verfügen, haben keinen Zugriff auf andere Systeme im Intranet.

Externer Schutz bleibt notwendig

Die zahlreichen neuen, respektive erweiterten Sicherheitsvorkehrungen auf System-, Daten- und Dienste-Ebene dürften die Anfälligkeit von Microsoft Windows Server 2008 gegenüber Attacken aller Art senken. Wie weit die Massnahmen fruchten, wird sich am Aufwand der Malware-Entwickler und an der Erfolgsquote der Angriffe messen lassen. Die Nachfrage nach Antiviren-Software dürfte jedenfalls aufgrund der bisherigen Erfahrungen der Systemverantwortlichen auch mit Windows Server 2008 nicht markant zurückgehen.

Andreas Heer