Zwei-Faktor-Absicherung mit SMS lässt sich aushebeln

So gelangen Cyberkriminelle an Einmalkennwörter

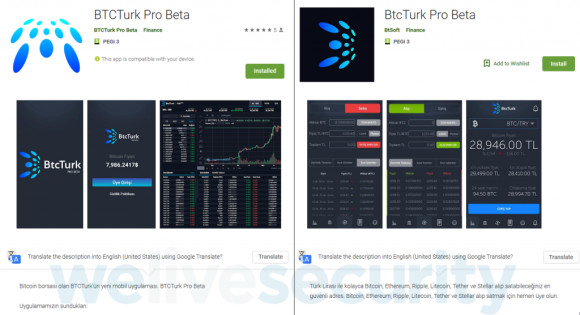

Wie Eset berichtet, seien die Cyberkriminellen wie folgt vorgegangen: Sie platzierten Anwendungen, die sich als vermeintliche Apps der türkischen Kryptowährungs-Börse BtcTurk ausgeben. Unter anderem hiessen diese Programme «BTCTurk Pro Beta», «BtcTURK Pro Beta» und «BTCTURK PRO».

Die Betrüger versuchten sodann hierüber an die Login-Daten zu dem Marktplatz zu gelangen. Um auch an das Einmalkennwort für die 2FA zu gelangen, hätten sich die schädlichen Apps die Berechtigung, um Benachrichtigungen auf dem Gerätedisplay lesen zu können, erschlichen. So hätten die Kriminellen dann an das benötigte Kennwort zu gelangen versucht, heisst es weiter.

Die Angreifer haben es laut den Security-Forschern dabei gezielt auf Benachrichtigungen durch E-Mail- und SMS-Apps abgesehen. Diese Methode hab aber ihre Grenzen: Kriminelle könnten lediglich den Text sehen, der in das Benachrichtigungsfeld passe. Generell seien die Texte bei der 2FA per SMS kurz gehalten. Daher sei die Chance hoch, dass auch das Einmalpasswort sichtbar sei, so Eset.

Wie Eset weiter berichtet, seien die Schad-Apps im Juni 2019 bei Google Play hochgeladen worden und kurz darauf nach der Benachrichtigung durch die Security-Forscher wieder gelöscht worden.

Weitere Infos und Forschungsergebnisse haben die Eset-Experten in folgendem Blog-Beitrag veröffentlicht.