Sicherheits-Mechanismen fürs Home Office

Sichere virtuelle Maschinen

Wenn wie im aktuellen Fall der Pandemie alle Mitarbeiter auf einmal oder zumindest die meisten ins Home Office umziehen müssen, dann stellt das selbst gut ausgerüstete Unternehmen vor Herausforderungen. Selten hält ein Unternehmen nämlich für jeden Mitarbeiter ein Notebook bereit. Daher ging es zuletzt für diese oft gar nicht anders, als die private PC-Infrastruktur miteinzubringen.

Am einfachsten ist das mit einer virtuellen Maschine möglich, die der Nutzer auf seinem PC ausführt. Diese kann der Administrator vorkonfigurieren oder bei Bedarf noch im Nachhinein ändern. Die bekanntesten Player am Markt sind hier VMware, Citrix und Microsoft. Sie stellen sehr umfangreiche Lösungspakete mit virtuellen Maschinen bereit. Diese umfassen das System, um die VMs zu konfigurieren, stationäre oder cloudbasierte Plattformen, um die VMs zu lenken, und Tools wie Chat- und Sprach-Module, die bereits innerhalb der Maschinen vorhanden sind und sich automatisiert verbinden lassen.

Ein Beispiel dafür ist Horizon von VMware. Horizon stellt Unternehmen eine virtuelle Desktop-Infrastruktur (VDI) zur Verfügung, die sich auf eigenen Servern hosten lässt oder wahlweise Microsofts Cloud-Plattform Azure oder IBM Cloud nutzt. Auf einer einzigen Oberfläche lassen sich in Horizon VMs konfigurieren, mit Lizenzen ausstatten und für Mitarbeiter vorkonfigurieren.

Loggt sich ein Mitarbeiter via VM in das Unternehmen ein, hat er genau die vordefinierten Rechte und Server-Zugänge, die er an seinem Arbeitsplatz gewohnt ist. Der Zugriff auf die virtuellen Desktops kann geräteunabhängig von jedem Standort aus erfolgen. Die gesamte Verarbeitung findet auf dem Hostserver statt.

Die Anwender stellen die Verbindung zu ihren Desktop-Instanzen über einen Verbindungs-Broker her. Dabei handelt es sich um ein softwarebasiertes Gateway, das als Mittler zwischen Anwender und Server fungiert. Je nach Anforderung lässt sich ein persistenter oder nicht persistenter Desktop nutzen. Letzterer ist einfach eine virtuelle Maschine, die keine Veränderungen des Nutzers am Desktop speichert. Das ist etwa dann nützlich, wenn Anwender nur auf firmeninterne Tools wie etwa Datenbanken zugreifen.

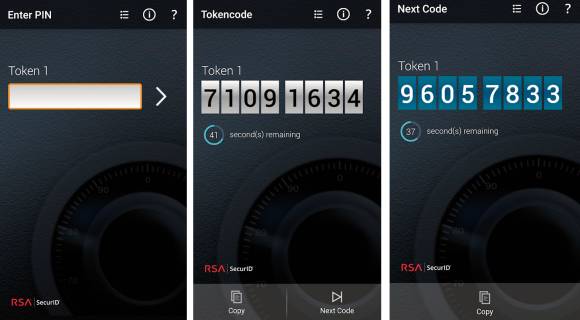

Der Zugriff per VM auf das Firmennetzwerk lässt sich sehr gut steuern und absichern. Für den Zugang kann zum Beispiel das Passwort gültig sein, das der Mitarbeiter auch im Unternehmen nutzt, gepaart mit einem Code, der von einem Security-Token erzeugt wird. Das kann etwa eine Authentifizierungs-App wie RSA für ein Smartphone sein, die nur für wenige Minuten nutzbare Login-Codes produziert. Auf dem Server läuft der gleiche Service, der die Codes vergleicht und auf diese Weise ein hohe Sicherheit gewährleistet.

Vorteil: Virtuelle Maschinen lassen sich mit den genannten Lösungen leicht erstellen und laufen geräteunabhängig an jedem Standort. Mitarbeiter haben zwar extern Zugriff auf die Daten, können sie aber nicht von der VM zum PC abfliessen lassen. Der Zugang lässt sich schnell sperren oder es lassen sich Rechte regulieren.

Nachteil: Das Unternehmen muss die fertige virtuelle Maschine ein Mal zum Anwender transportieren. Meist gelingt das per Download-Link. Der erste Einsatz auf fremden Geräten ist oft etwas Support-intensiver, da die Administratoren keinen Überblick über die Hardware und die privat vorhandene IT-Infrastruktur haben.