Überblick

28.07.2020, 06:01 Uhr

Sicherheits-Mechanismen fürs Home Office

Der Markt bietet gute Lösungen für den Heimzugriff auf das Unternehmensnetzwerk. Das eigene Firmen-Notebook ist natürlich die beste Hardware-Lösung für einen Mitarbeiter im Home Office.

Die Corona-Krise zeigte Unternehmen schnell auf, wie gut oder schlecht sie für Home Office gerüstet sind. Wenn plötzlich ganze Abteilungen von zu Hause aus arbeiten müssen, nutzen vereinzelt vorhandene Fernzugänge nichts mehr. Nur vernünftige Lösungen und Konzepte funktionieren gut und gewährleisten auch den Sicherheitsstandard, den sich ein Unternehmen erarbeitet hat.

Wildwuchs statt sicheres Arbeiten

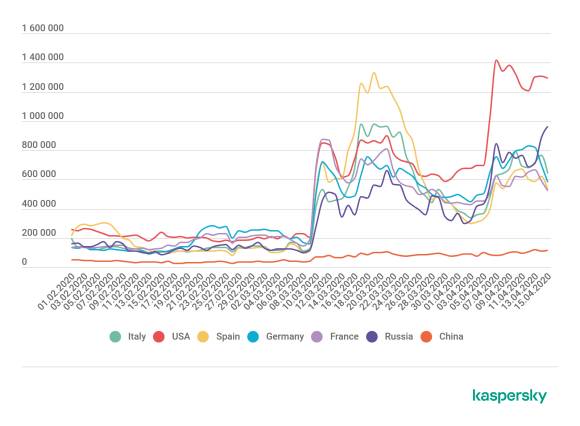

In der Not liessen sich manche IT-Admins zu Schnellmassnahmen verleiten und öffneten Remote-Schnittstellen, damit Mitarbeiter sofort auf ihre Computer im Büro zugreifen konnten. Solche Entscheidungen sind Einladungen an Cyberkriminelle, wie aktuelle Auswertungen von Kaspersky belegen: In der Regel registriert der Sicherheitsdienstleister für Deutschland etwa 100'000 Attacken auf das Remote-Desktop-Protokoll (RDP) pro Tag. In der Zeit vom 1. Februar bis zum 15. April 2020 stiegen die Attacken jedoch auf bis zu 800'000 Angriffe täglich an. Und im März 2020 hat Kaspersky für Deutschland statt etwa 2,5 Millionen RDP-Angriffen 16 Millionen erfasst. Dieser Trend war in ganz Europa zu beobachten.

Mit den richtigen Lösungen können Unternehmen solchen Angriffen entgehen - und diese Konzepte sind gar nicht so kompliziert. Am besten nutzt ein Mitarbeiter im Home Office ein vorkonfiguriertes Firmen-Notebook. Ist das nicht vorhanden und muss das private Gerät zum Einsatz kommen, dann sind fertige virtuelle Maschinen (VMs) das Beste. Sie enthalten ein komplettes, abgeschottetes Windows-System und lassen keinen Datenaustausch zwischen PC und VM zu.

Eine im Hintergrund arbeitende Endpoint-Security-Lösung sichert den weiteren Datenverkehr ab. Für die Verbindungen ins Unternehmen müssen automatisch VPN-Kanäle aufgebaut werden. Auch das lässt sich vorkonfigurieren.

Darüber hinaus benötigen Mitarbeiter den Zugriff auf die gewohnte Datenstruktur, weitere Cloud-Zugänge, Chat-Systeme oder Videokonferenzen. All diese Anforderungen sind mit einer Firmen-VM auf dem privaten PC oder einem Firmen-Notebook kein Problem.

Sichere virtuelle Maschinen

Wenn wie im aktuellen Fall der Pandemie alle Mitarbeiter auf einmal oder zumindest die meisten ins Home Office umziehen müssen, dann stellt das selbst gut ausgerüstete Unternehmen vor Herausforderungen. Selten hält ein Unternehmen nämlich für jeden Mitarbeiter ein Notebook bereit. Daher ging es zuletzt für diese oft gar nicht anders, als die private PC-Infrastruktur miteinzubringen.

Am einfachsten ist das mit einer virtuellen Maschine möglich, die der Nutzer auf seinem PC ausführt. Diese kann der Administrator vorkonfigurieren oder bei Bedarf noch im Nachhinein ändern. Die bekanntesten Player am Markt sind hier VMware, Citrix und Microsoft. Sie stellen sehr umfangreiche Lösungspakete mit virtuellen Maschinen bereit. Diese umfassen das System, um die VMs zu konfigurieren, stationäre oder cloudbasierte Plattformen, um die VMs zu lenken, und Tools wie Chat- und Sprach-Module, die bereits innerhalb der Maschinen vorhanden sind und sich automatisiert verbinden lassen.

Ein Beispiel dafür ist Horizon von VMware. Horizon stellt Unternehmen eine virtuelle Desktop-Infrastruktur (VDI) zur Verfügung, die sich auf eigenen Servern hosten lässt oder wahlweise Microsofts Cloud-Plattform Azure oder IBM Cloud nutzt. Auf einer einzigen Oberfläche lassen sich in Horizon VMs konfigurieren, mit Lizenzen ausstatten und für Mitarbeiter vorkonfigurieren.

Loggt sich ein Mitarbeiter via VM in das Unternehmen ein, hat er genau die vordefinierten Rechte und Server-Zugänge, die er an seinem Arbeitsplatz gewohnt ist. Der Zugriff auf die virtuellen Desktops kann geräteunabhängig von jedem Standort aus erfolgen. Die gesamte Verarbeitung findet auf dem Hostserver statt.

Die Anwender stellen die Verbindung zu ihren Desktop-Instanzen über einen Verbindungs-Broker her. Dabei handelt es sich um ein softwarebasiertes Gateway, das als Mittler zwischen Anwender und Server fungiert. Je nach Anforderung lässt sich ein persistenter oder nicht persistenter Desktop nutzen. Letzterer ist einfach eine virtuelle Maschine, die keine Veränderungen des Nutzers am Desktop speichert. Das ist etwa dann nützlich, wenn Anwender nur auf firmeninterne Tools wie etwa Datenbanken zugreifen.

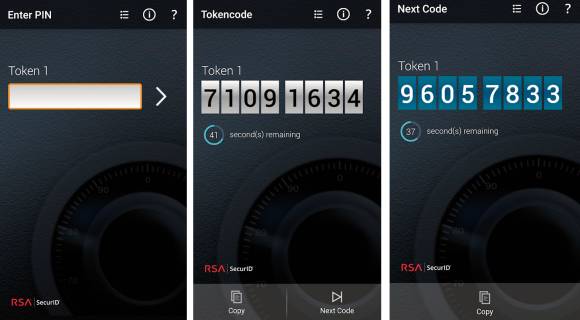

Der Zugriff per VM auf das Firmennetzwerk lässt sich sehr gut steuern und absichern. Für den Zugang kann zum Beispiel das Passwort gültig sein, das der Mitarbeiter auch im Unternehmen nutzt, gepaart mit einem Code, der von einem Security-Token erzeugt wird. Das kann etwa eine Authentifizierungs-App wie RSA für ein Smartphone sein, die nur für wenige Minuten nutzbare Login-Codes produziert. Auf dem Server läuft der gleiche Service, der die Codes vergleicht und auf diese Weise ein hohe Sicherheit gewährleistet.

Vorteil: Virtuelle Maschinen lassen sich mit den genannten Lösungen leicht erstellen und laufen geräteunabhängig an jedem Standort. Mitarbeiter haben zwar extern Zugriff auf die Daten, können sie aber nicht von der VM zum PC abfliessen lassen. Der Zugang lässt sich schnell sperren oder es lassen sich Rechte regulieren.

Nachteil: Das Unternehmen muss die fertige virtuelle Maschine ein Mal zum Anwender transportieren. Meist gelingt das per Download-Link. Der erste Einsatz auf fremden Geräten ist oft etwas Support-intensiver, da die Administratoren keinen Überblick über die Hardware und die privat vorhandene IT-Infrastruktur haben.

Sichere Verbindung via VPN

Selbst abgesicherte Firmen-Notebooks sollten sich zur Sicherheit mit dem Unternehmen nur per VPN (Virtual Private Network) via Internet verbinden. Dieser gesicherte Datentunnel von einem externen PC oder Notebook ins Netzwerk ist kaum zu knacken und arbeitet zudem verschlüsselt.

Das Thema VPN für Unternehmen lässt sich mit verschiedenen Ansätzen angehen, die insbesondere die Unternehmensgrösse und eine eventuell hohe Anzahl an Niederlassungen berücksichtigen.

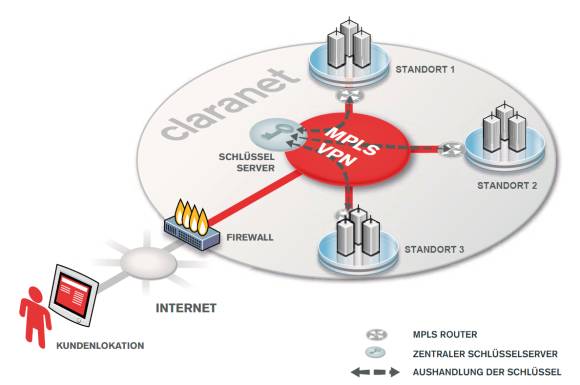

Managed VPN: Der geringste technische Aufwand für ein Unternehmen ist die Wahl eines gemanagten Netzes (Multiprotocol Label Switching, MPLS) bei einem Service-Provider (SP). Dabei werden das Unternehmen, die Niederlassungen und alle externen Zugänge an eine Art gesichertes Transportnetz auf VPN-Basis des Service-Providers angeschlossen. Der SP stellt das Netz, Firewalls und die benötigten Kanäle zu vorhandenen Aussenstellen.

Externe Mitarbeiter können mit einer solchen Lösung ebenfalls auf Firmen-Server zugreifen. Sie werden dabei durch das Gateway des SPs gelenkt und können mit einem Zugang auch jede Aussenstelle eines Unternehmens erreichen. Grosse Anbieter von MPLS-Services sind Telekom Intra Select, Vodafone, 1&1 Versatel, QSC oder auch Claranet und Google Cloud VPN. Diese Anbieter sind auch für KMUs interessant, da sie auch skalierbare Varianten im Angebot haben.

VPN-Soft- und Hardware-Appliances: Selbstverständlich können Unternehmen jeder Grösse die VPN-Systeme auch bei sich implementieren. Derartige Lösungen sind in der Regel allerdings keine dedizierten VPN-Server, sondern setzen sich aus mehreren Komponenten zusammen. Sie bestehen aus VPN-Server, Firewall, Gateway-Server und meist Hardware- oder virtuellen Appliances sowie VPN-Software-Clients.

Als hochsicher gelten zum Beispiel die Lösungen von Lancom, da diese auch vom BSI zertifizierte Geräte umfassen. Mit Hilfe von VPN-Routern und Unified Firewalls lässt sich damit ein VPN-Gateway aufbauen. Aussenstellen nutzen für den Kontakt ebenfalls einen VPN-Router, der auf diese Weise von Router zu Router automatisiert ein gesichertes Netz aufbaut.

Externe Mitarbeiter wählen sich mit einem VPN-Software-Client durch die Firewall in das Firmennetzwerk ein und haben Zugriff auf einen virtuellen Desktop oder den eigenen Firmen-PC. Die Anzahl der verfügbaren VPN-Kanäle lässt sich jederzeit flexibel skalieren. Über eine Verwaltungskonsole per Cloud oder On-Premise lassen sich alle Komponenten eines VPN-Netzes aus dem Unternehmen komfortabel managen. Das geht über den Router bis hin zur einzelnen Netzwerkbuchse an den Switches.

Am Markt gibt es noch diverse weitere Firewall- oder VPN-Gateway-Anbieter. Dazu gehören unter anderem Sonicwall, Barracuda Networks, NCP sowie Zyxel.

VPN via Secure Web Gateways: Viele Unternehmen mussten in der Vergangenheit für alle

Kanäle, die im Unternehmen ankommen, ein eigenes Produkt installieren, etwa für Mails, Internetdaten und auch für VPN-Zugriffe. Mit Hilfe von Secure Web Gateways (SWGs) wurden diese Kanäle zusammengefasst. Will ein Unternehmen seine IT-Struktur für die Zukunft umbauen, so sind SWGs eine Überlegung wert. Diese Gateways gibt es in Form von Hardware- oder virtuellen Appliances und sogar als Managed Service. Externe Mitarbeiter können sich via VPN-Client recht einfach mit dem Unternehmen verbinden. Viel wichtiger ist aber der mitgelieferte Sicherheitsaspekt. Denn Secure Web Gateways untersuchen alle möglichen Arten an Datenverkehr und erkennen Security-Probleme sowohl bei eingehender wie ausgehender Kommunikation. Die Gateway-Lösungen bringen mindestens einen URL-Filter, Inhaltsfilter und Anti-Malware-Schutz mit. Die meisten SWGs enthalten zudem Applikations-Whitelisting und Botnet-Erkennung.

All diese Funktionen lassen sich über eine zentrale Web-Management-Konsole verwalten. Grosse Anbieter hardwaregestützter oder virtueller Secure Web Gateways sind Cisco und Citrix. Als Cloud- oder Server-Service gibt es SWGs etwa bei Zscaler, Symantec oder McAfee.

Vorteil: Via VPN, durch einen Service-Provider oder firmeneigene Appliances erfolgen externe Zugänge in einem geschlossenen Transportnetz durchs Internet. Der technische Aufwand lässt sich mit Hilfe von Service-Providern minimieren. VPN-Appliances und Firewalls heben Unternehmen auf eine neue Sicherheitsstufe. Auch ein Secure Web Gateway erhöht die Sicherheit.

Nachteil: Wird ein Service-Provider für ein gemanagtes VPN-Netz eingesetzt, dann liegt ein Stück IT-Sicherheit eines Unternehmens beim Provider. Der Einsatz von Hardware-Firewalls und Appliances ist etwas kostenintensiver und erfordert mehr technische Know-how im Unternehmen.

Digitale Datenräume

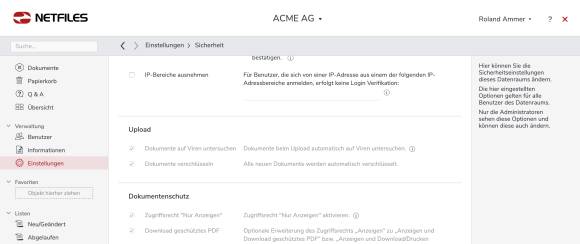

Falls einem kleineren Unternehmen Remote-Zugriffe oder VPN zu heikel oder technisch zu aufwendig sind, kann es auf digitale Datenräume ausweichen. Grosse und mittelgrosse Anbieter sind hier etwa Brainloop, IDeals, ID Guard oder Netfiles. Im Prinzip sind diese Angebote Cloud-Speicher, auf denen sich Arbeitsdaten sicher bearbeiten lassen. Was klassische Cloud-Speicher in der Regel nicht bieten: In den Datenräumen lässt sich auch eine Zugriffsstruktur für die vorhandenen Daten und die Mitarbeiter durchsetzen, so wie das üblicherweise auf einem Firmen-Server geregelt ist.

Alle Anbieter haben Konzepte für einen sicheren Zugang. So gibt es etwa Sicherheitsrichtlinien für die Kennwortstärke und die Dauer von Benutzersitzungen. Auch lässt sich der Zugriff auf festgelegte IP-Adressen beschränken. Zudem setzen so gut wie alle Anbieter eine Zweifaktor-Authentifizierung voraus. Dabei können Kunden aus diversen Optionen wählen. Fast immer gibt es als zweiten Faktor einen Mail- oder SMS-Code an zuvor registrierte mobile Geräte.

In den Datenräumen wird jede Bearbeitung einer Datei sehr akribisch protokolliert. Denn eigentlich sind die Räume für Verhandlungspartner gedacht, die eine sichere Datenplattform benötigen. Zusätzlich finden sich bei den meisten Anbietern neben einer Versionierung von Dateien auch Komplett-Backups. Das schützt vor Verlust bei einzelnen Vorgängen und aller anderen Daten.

Vorteil: Eine hohe Sicherheit für die Daten vor dem Zugriff von aussen trotz externer Nutzung. Da die Datenräume auch für Due Diligence oder M&A zertifiziert sind, ist der verstärkte Zugangsschutz vorgegeben und lässt keine schwachen Passwörter zu. Weiterhin sind Datenräume schnell einzurichten, leicht zu verwalten und auch immer erreichbar.

Nachteil: Die Daten lassen sich zwar per E-Mail oder Up- und Download aus dem Datenraum versenden und empfangen. Unterlagen können aber auch auf dem privaten PC eines Mitarbeiters landen.

Videokonferenzen statt Inhouse

Schon länger eine Alternative zu persönlichen Treffen sind Videokonferenzen. Zwar bietet der Markt viele Tools dafür, aber nicht jedes ist auch unter Sicherheitsaspekten zu empfehlen.

Der Videokonferenz-Anbieter Zoom verzeichnete von Dezember 2019 bis April 2020 einen Zuwachs von 10 Millionen auf 300 Millionen Nutzer. Dieser Ansturm ging mit etlichen Sicherheitslücken einher. So schützten anfangs etwa die Standardeinstellungen Gespräche nicht vor unerwünschten Teilnehmern. Für dieses und viele weitere Probleme wurden inzwischen Lösungen gefunden.

Wichtige Video-Meetings sollten immer bestimmte Sicherheitskriterien erfüllen. Das beginnt bereits bei der Planung des Meetings und beim Login. Alle Teilnehmer sollten explizit eingeladen sein und auch automatisch einen Zugangscode erhalten. So kann sich niemand heimlich einloggen, auch wenn er die Meeting-ID kennt. Einige Anbieter haben eine Art digitales Wartezimmer implementiert. Ein Teilnehmer kann sich einloggen, aber den Schritt vom Wartezimmer zur Konferenz gibt erst der Administrator frei. Zudem sollten alle Videokonferenzen nur verschlüsselt erfolgen. Damit fremdgesteuerte Accounts keine gefährlichen Daten verteilen können, sollte, wenn möglich, der Dateitransfer deaktiviert sein.

Am Markt aktiv sind - neben den beiden grössten Videokonferenz-Anbietern Zoom und MS Teams - etwa Amazon Chime, GoToMeeting von LogMeIn oder Webex von Cisco.

Anbieter neben den grossen Playern sind unter anderem Slack, Spike oder Keybase Teams. Deren Funktionen variieren jedoch stark. Am beliebtesten ist hier Slack mit etwa 12 Millionen Nutzern weltweit.

Vorteil: Die Videokonferenz-Tools sind einfach zu handhaben und in der Regel ist die Verbindung abgesichert. Es lassen sich Bildschirme teilen und Präsentationen leiten. Das Einklinken per Smartphone oder Tablet ist ebenfalls möglich.

Nachteil: Bei Videokonferenzen muss eine gewisse Gesprächsdisziplin herrschen. Die Konferenzleitung muss über eine schnelle Internetanbindung, eine gute Kamera und ein gutes Mikrofon verfügen. Ein kratziger Ton und Bildaussetzer sind sehr anstrengend für alle Teilnehmer.

Passwörter & Co.

Egal ob ein Firmen-Notebook oder ein PC mit virtueller Maschine genutzt wird - Fakt ist oft, dass Familienangehörige Passwörter oder Logins kennen. Das belegt eine aktuelle Studie von OneLogin. Das Unternehmen hat weltweit 5000 Mitarbeiter im Home Office befragt, wie sie mit den Passwörtern für ihre Arbeitsgeräte und Logins umgehen und wer sie noch kennt. Fast jeder fünfte der Befragten (17,4 Prozent) hat das Passwort für sein Arbeitsgerät entweder seinem Ehepartner oder seinem Kind mitgeteilt und damit möglicherweise Unternehmensdaten preisgegeben. 36 Prozent gaben an, ihr WLAN-Passwort zu Hause seit mehr als einem Jahr nicht mehr geändert zu haben. So können Geräte des Unternehmens einer potenziellen Sicherheitslücke, etwa durch eine anfällige Router-Firmware, ausgesetzt sein.

Daher ist es für Unternehmen wichtig, dass der Mitarbeiter im Home Office nicht nur die Passwörter regelmässig ändert, sondern auch, dass eine Zweifaktor-Authentifizierung zum Einsatz kommt. Technisch gibt es dafür verschiedene Lösungen. Die bekannteste: Der zusätzliche Login-Code kommt per E-Mail. Dieses Verfahren gilt aber als unsicher, da jeder der am Gerät sitzt, in der Regel auch Zugriff auf die Mails hat. Besser ist das Senden einer SMS mit Login-Code an ein zuvor definiertes Smartphone, da so der Nutzer beide Geräte haben muss. Sehr sicher ist auch der Einsatz einer Authenticator-App. Die App ist mit der Zugangsüberwachung des Firmen-Accounts zeitlich synchronisiert und erzeugt per Algorithmus alle ein bis drei Minuten gültige Codes. Der synchron arbeitende Server kennt die Codes ebenfalls und lässt dann den Zugriff zu.

Vorteil: Durch die Zweifaktor-Authentifizierung ist der Login von aussen besser geschützt. Zudem lässt sich der Nutzer zwingen, nach einer gewissen Zeit sein Passwort zu ändern.

Nachteil: Das Unternehmen muss nicht nur alle Zugänge verwalten, sondern auch noch die mobilen Geräte für den SMS-Code oder den Code-Generator.

Gesicherter Mail-Zugriff

Ein oft unterschätztes Sicherheitsproblem im Home Office ist der Zugriff auf Firmen-E-Mails am PC. Nutzt der Mitarbeiter ein Firmen-Notebook, so läuft meist eine Endpoint-Security-Lösung im Hintergrund und alles ist abgesichert. Verwendet er aber sein privates Notebook ohne virtuelle Maschine, dann sollte der Mail-Abruf nur über einen Web-Client möglich sein. Wird nämlich ein installierter Mail-Client genutzt, hat es eine Schad-Software leichter, den Mail-Account zu befallen und verseuchte Mails an Kollegen zu verschicken - schliesslich ist nicht sicher, welche Schutz-Software ein Mitarbeiter auf seinem PC nutzt und ob er gefährliche Webseiten im Internet aufruft.

Bei vielen Anbietern von Sicherheits-Software können Unternehmen zurzeit Lizenzen einfach erweitern. So ist es möglich, dass Mitarbeiter für ihr persönliches Notebook eine Lizenz einer starken Endpoint-Security-Software nutzen können. Damit hat eine Firma auch einen besseren Überblick über eventuelle Alarme und Berichte des Notebooks.

Vorteil: Wird der Web-Client genutzt, kann eine Schad-Software nicht auf die E-Mails oder Adressbücher zugreifen.

Nachteil: Die E-Mail-Nutzung ist umständlicher und die Gefahr eines verseuchten Anhangs bleibt bestehen.

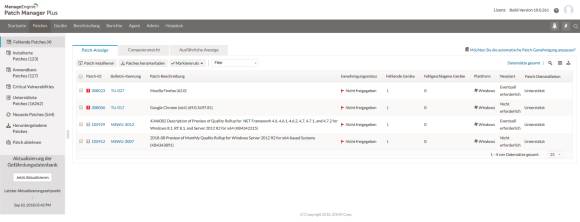

Auf Updates achten

Ein privater PC, der fürs Arbeiten genutzt werden muss, ist schnell das schwächste Glied in der Kette und macht ein Unternehmen angreifbarer. Daher sollten Mitarbeiter darauf achten, dass die verwendete Software auf ihrem Notebook oder PC immer auf dem neuesten Stand ist. Das Windows-System ist meist aktuell, da es in der Regel automatisch upgedatet wird, doch die weitere verwendete Software ist oft genug problematisch. Es gibt hier zwei Möglichkeiten: Entweder stellt das Unternehmen den Software-Agenten einer Patch-Management-Lösung oder der Mitarbeiter muss selbst für die Updates sorgen. Ist das der Fall, lassen sich Update-Tools oder Software-Updater von Schutz-Software nutzen. So enthalten etwa die Schutz-Suiten von Avira oder Kaspersky einen Updater, der den Nutzer automatisch informiert, wenn er neue Versionen installierter Software findet.

Eine weitere Alternative ist die Nutzung des Tools Patch My PC Home Updater. Das kleine, kostenlose Windows-Programm kennt Hunderte von Programmen und aktualisiert sie mit nur einem Mausklick im Silent-Mode.

Ein Patch-Management wie bei grösseren Unternehmen findet sich bei KMUs meist nicht. Aber auch hier gibt es passende Lösungen. Das cloudbasierte Produkt ManageEngine etwa nutzt für die Updates einen Software-Agenten auf dem Notebook. Über eine Konsole lässt sich sogar aus der Ferne steuern, welches Updates unbedingt durchgeführt werden müssen. Erfreulich: Das Tool lässt sich ausgiebig testen und ist nach 30 Tagen für 25 PCs weiterhin frei nutzbar.

Vorteil: Permanente Updates am privaten PC sind auch ein Sicherheitsplus für den Mitarbeiter.

Nachteil: Wird ein Patch-Management am privaten PC eines Mitarbeiters genutzt, hat ein Arbeitgeber immer Einsicht auf die installierten Programme.

Fazit

Beachten ein Unternehmen und seine Mitarbeiter beim Arbeiten im Home Office die Regeln und wird für eine gute Hard- und Software-Ausstattung gesorgt, bleibt die Sicherheit für alle Beteiligten hoch. Werden aber die falschen Tools eingesetzt, unsichere Remote-Desktop-Verbindungen erlaubt oder wird sogar Schatten-IT aufgesetzt, dann öffnet das Angreifern Tür und Tor. Der Markt stellt grossen Unternehmen und auch KMUs viele Sicherheitslösungen und -services bereit.

Will ein Unternehmen seine Security-Abteilung entlasten, so kann es auch auf Komplettlösungen setzen, wie sie etwa Sophos oder Trend Micro anbieten. Sie verfügen in ihrem

Produktportfolio über eine Endpoint-Security-Lösung für viele Plattformen samt Cloud-Server, Hardware-Firewall-Appliance, VPN-Server und Clients, Secure Web Gateways,

E-Mail-Security sowie Patch-Management - im Prinzip eine Lösung aus einem Guss für fast alle beschriebenen Herausforderungen.

Produktportfolio über eine Endpoint-Security-Lösung für viele Plattformen samt Cloud-Server, Hardware-Firewall-Appliance, VPN-Server und Clients, Secure Web Gateways,

E-Mail-Security sowie Patch-Management - im Prinzip eine Lösung aus einem Guss für fast alle beschriebenen Herausforderungen.