Analyse abgeschlossen

08.09.2023, 10:55 Uhr

Microsoft: Details zum kürzlichen Schlüssel-Diebstahl

Im Juni war bekanntgeworden, dass Microsoft sich einen wichtigen digitalen Schlüssel hat stehlen lassen, worauf sich chinesische Angreifer Zugang zu unzähligen Office-Konten verschaffen konnten. Jetzt enthüllt Microsoft, wie es dazu kam.

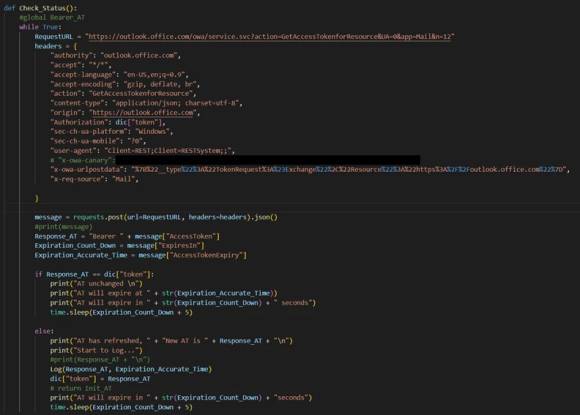

Screenshot eines Codeschnipsels, das die Angreifer laut Microsoft verwendet haben

(Quelle: Microsoft)

Der Computerworld berichtete Ende Juli über einen Vorfall, der chinesischen Angreifern (Hackergruppe «Storm-0558») ermöglichte, einen wichtigen Signierschlüssel von Microsoft zu stehlen. Nun hat Microsoft die Analyse (engl.) darüber veröffentlicht, wie es mutmasslich dazu kam.

Der Schlüssel sei in einer hoch-isolierten und eingeschränkten Produktionsumgebung verwaltet worden. Zu dieser hätten nur Angestellte nach einem ausführlichen Background-Check Zugang gehabt, zudem seien nur bestimmte Konten zugelassen gewesen, und zwar auf sicheren Workstations und mit Zwei-Faktor-Authentifizierung mittels Hardware-Token. Klassische Einbruchskanäle wie E-Mail, Websuche oder Messaging seien in dieser Umgebung ebenfalls nicht zugelassen gewesen.

Microsoft schreibt, dass es im April 2021 auf einem der so abgesicherten Systeme einen Crash gab, worauf zwecks Fehleranalyse ein sogenannter Crash-Dump erstellt worden sei. Das ist eine Art Abbild des Speicherinhalts. Anders als vorgesehen, war in diesem Crash-Dump der besagte Schlüssel enthalten, der zudem von den weiteren Sicherheitsmechanismen nicht entdeckt worden sei.

Das erstellte Abbild sei zur Fehleranalyse in die Debug-Umgebung verschoben worden, in der ein Internetzugriff wieder möglich war. In dieser Zeit sei das Konto eines Entwicklers gehackt oder abgephisht worden, der zu dieser Abbilddatei Zugang hatte. Die chinesischen Angreifer hätten auf diesem Weg den Crash-Dump und darin auch den Schlüssel entdeckt.

Consumer-Schlüssel funktionierte auch bei Firmenkonten

Bleibt noch die Frage, wie es dazu kommen konnte, dass ein Schlüssel, der fürs Signieren von Privatkunden-Konten benutzt wurde, auch Zugriff auf Mails aus dem Unternehmensbereich erlaubte. Dies sei passiert, weil man ab 2018 die Infrastruktur zur Verwaltung von Privat- und Unternehmenskonten vereinheitlicht und zusammengeführt habe. Es habe zwar Regeln gegeben, welche Schlüssel für welche Zwecke zu benutzen seien. Es wurde offenbar aber unterlassen, in bestehenden Dokumentationsbibliotheken und Schnittstellen eine falsche Verwendung dieser Schlüssel technisch zu unterbinden.

Microsofts Massnahmen

Aufgrund dieser Analyse habe Microsoft die folgenden Massnahmen getroffen. Man wird in Zukunft verhindern, dass solche Signierschlüssel in Crash-Dumps landen könnten. Ausserdem sei die Erkennung allenfalls vorhandener Schlüssel in solchen Abbildern verbessert worden und man wolle auch in der Debugging-Umgebung genauer nach allfälligen Schlüsseln suchen.

Nicht zuletzt sei auch eine Bibliothek aktualisiert worden, die nun kein Signieren von Unternehmenselementen mehr mit einem Privatkundenschlüssel erlauben soll.

Fehlende Logs und fehlende Datumsprüfung

Wie Microsoft selbst schreibt, sei der beschriebene Ablauf nicht lückenlos durch Logdateien belegbar, weil die Logs aus den Zeiträumen, die diesen Ablauf belegen könnten, aufgrund der Aufbewahrungsrichtlinien gelöscht worden seien. Es handle sich aber um die wahrscheinlichste Erklärung.

Zu denken gibt in Sicherheitskreisen auch die Tatsache, dass der entwendete Schlüssel schon im Jahr 2021 abgelaufen sei. Eine Prüfung, ob der Schlüssel noch gültig sei, war offenbar vergessen worden, was den chinesischen Angreifern dessen Nutzung überhaupt erst erlaubte. Zu diesem Punkt äussert sich Microsoft derzeit nicht.