Sicherheit

13.02.2018, 07:53 Uhr

Neue Lösungen gegen Schatten-IT

Wenn Mitarbeiter eine zweite IT-Landschaft aufbauen, dann birgt das Sicherheitsrisiken. Doch der Aufbau einer solchen Schatten-IT lässt sich mit unterschiedlichen Mitteln bekämpfen.

Es ist zwar gut, wenn ein Unternehmen ein ausgefeiltes Sicherheitskonzept hat, aber es muss dieses auch mit geeigneten Mitteln umsetzen. Allzu oft gelten hinsichtlich der IT-Sicherheit für Mitarbeiter zwar Regeln, aber um deren Einhaltung kümmert sich niemand.

Etliche Studien zeigen, wie kreative Mitarbeiter in Unternehmen ihre eigene kleine IT-Landschaft aufbauen. Da werden Router installiert, Netzwerkkabel gelegt, WLAN-Sticks installiert und aktiviert, eigene Speichergeräte aufgestellt oder Kameras und diverse IoT-Geräte wie Wetterstationen und Sprachsteuerungen mit Alexa & Co. in Betrieb genommen. Ein Heer solcher Geräte sorgt für zahlreiche Lücken im System. Für jeden Sicherheitsbeauftragten ist das ein Albtraum.

Konzepte gegen Schatten-IT

Mit den passenden Lösungen kann jedes Unternehmen seine individuelle Sicherheitsstrategie umsetzen. Teilweise ist es dafür nötig, Hardware- und Software-Schutzsysteme zu kombinieren. Computerworld zeigt fünf kombinierbare Ansätze:

- Endpunkt-Schutz mit Hilfe einer Endpoint-Security

- Kontrolliert gesteuerte Netzwerk-Hardware

- Datenstromüberwachung mit Monitoring-Software

- Netzwerkschutz durch strenge IP-Überwachung

- Überprüfung des Firmennetzwerks von aussen

Bei den ersten beiden Punkten geht es um klare Investitionen in die Sicherheit eines Unternehmens. Der Markt bietet eine grosse Bandbreite an Produkten, von denen hier zwei exemplarisch vorgestellt werden.

Die Punkte 3 und 4 nennen Zusatzoptionen, die Firmennetzwerke auf das höchste Sicherheitsniveau bringen. Punkt 5 schliesslich stellt eine kostenlose Möglichkeit dar, die Netzwerkstruktur des Unternehmens von aussen zu prüfen und dann entsprechend zu reagieren.

Endpunkt-Schutz

Eine Client-Server-Lösung als Schutz für das Unternehmensnetzwerk ist ein Muss. Es sind viele zuverlässige und von Testlaboren ausgezeichnete Schutz-Pakete erhältlich. Bei der Wahl der zur eigenen Firma passenden Anwendung sollte vor allem auf Möglichkeiten für den Schutz der Hardware geachtet werden. Denn nur wenige Endpoint-Lösungen bieten Optionen, in den Compliance-Regeln auch die Hardware-Nutzung zu definieren.

Möglich ist das zum Beispiel mit Bitdefender Gravity Zone. Die Anwendung lässt sich als Client-Server-Lösung oder als Cloud-Variante im Unternehmen nutzen. Die Compliance-Regeln umfassen die klassischen Zuweisungen wie die Definition der erlaubten Zugriffe auf Netzlaufwerke, Gruppenzuweisungen oder das Sperren bestimmter Software. Die Definition der zulässigen Hardware nennt Bitdefender einfach „Gerätesteuerung“. An dieser Stelle lässt sich dezidiert die Verwendung weiterer Hardware am Endpunkt festlegen oder sperren. So ist es etwa möglich, zusätzliche externe und interne Speicher zu verbieten. Gleichzeitig lässt sich per Hardware-ID dennoch die Backup-Festplatte des Administrators erlauben. Gravity Zone kennt in diesem Bereich 16 Hardware-Gruppen, denen sich jede bekannte Hardware zuordnen lässt. So gibt es etwa CD-/DVD-Laufwerke, Schnittstellen oder Netzwerkkarten. Unter Netzwerkkarten fallen auch WLAN-Netzwerkkarten, die intern oder per USB genutzt werden können. Somit ist der Aufbau eines unerlaubten drahtlosen Netzwerks schnell unterbunden.

Netzwerk-Hardware

Ein grosses Problem in Unternehmen ist von Mitarbeitern aufgebaute Netzwerk-Hardware. Dabei werden etwa Router oder IoT-Geräte ans Netzwerk angeschlossen.

Um dem zu begegnen, gibt es zwei Möglichkeiten: zum einen die Hardware der Netzwerkstruktur gesichert zu steuern, zum anderen die Vergabe der internen IP-Adressen zu überwachen.

Eine intelligent organisierte und sicher gesteuerte Netzwerkarchitektur gewährleistet ein hohes Mass an Sicherheit, da sich Netzwerkelemente nicht einfach tauschen, manipulieren oder hinzufügen lassen. Muss ein Unternehmen eine solche Struktur auch noch über verschiedene Standorte hinweg realisieren, dann wird es schwierig. Die beste Lösung für solche Aufgaben ist der Einsatz definierter Netzwerk-Hardware und eine geschützte Verwaltung über die Cloud.

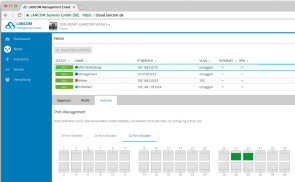

Ein entsprechendes Produkt bietet etwa der Netzwerkspezialist Lancom mit der LANCOM Management Cloud an. Diese lässt sich gestaffelt nutzen und kann so von kleinen, mittleren und grossen Unternehmen bis ins Enterprise-Segment eingesetzt werden. In den kleinen Single- oder etwas grösseren Multisite-Szenarien sind Router, Switches und Access-Points in der Management Cloud angemeldet und lassen sich zentralisiert steuern. Dabei wird jede weitere per Kabel oder per WLAN angeschlossene Hardware registriert und zugelassen – oder automatisch abgelehnt. Das einfache Anstecken einer weiteren Netzwerk-Hardware am Switch oder das Austauschen eines Access-Points ist nicht ohne Weiteres möglich. Die Buchsen am Switch werden überwacht, leere sind abgeschaltet und die Access-Points sind per Hardware-ID bekannt. In der Management-Cloud wird jede versuchte Manipulation registriert und ein Administrator kann einschreiten. Muss ein Gerät ausgetauscht werden, so wird dieses zuerst vorkonfiguriert und der Einsatzort wird definiert. Danach lässt es sich ohne weitere Konfiguration an seinem Einsatzort nutzen.

Datenströme überwachen

Cloud-Speicherdienste bringen für Unternehmen viele Vorteile. Allerdings sollte der von der Firma implementierte Cloud-Partner der einzige sein, den Mitarbeiter nutzen können. Es passiert oft, dass über den Browser ein Speicherplatz in der Cloud verwendet wird. Schnell landen dort Firmendaten, die da nichts zu suchen haben. Viel schlimmer: Nach der EU-Datenschutz-Grundverordnung (DSGVO) ist das ein schwerer Verstoss, der gemeldet werden muss. Wenn es sich um Kundendaten handelt, dann kann ein Auftrag schnell wieder weg sein.

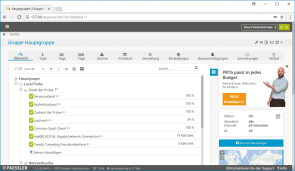

Mit Netzwerk-Monitoring-Software lässt sich der Datenstrom zu allen möglichen Cloud-Diensten überwachen und unterbinden. Ein flexibles Monitoring-System bietet etwa

Paessler mit seinem PRTG Network Monitor und dem integrierten Netzwerk-Sniffer. Das System erkennt mit Hilfe von Sensoren, welche Cloud-Services eine Workstation nutzt. Steht dieser Service auf einer definierten schwarzen Liste, wird die Verbindung unterbrochen. Da das Monitoring keine Langzeitauswertung der Mitarbeiternutzungsdaten darstellt, ist dessen Einsatz im Unternehmen erlaubt.

Paessler mit seinem PRTG Network Monitor und dem integrierten Netzwerk-Sniffer. Das System erkennt mit Hilfe von Sensoren, welche Cloud-Services eine Workstation nutzt. Steht dieser Service auf einer definierten schwarzen Liste, wird die Verbindung unterbrochen. Da das Monitoring keine Langzeitauswertung der Mitarbeiternutzungsdaten darstellt, ist dessen Einsatz im Unternehmen erlaubt.

Interessant: Der Netzwerk-Sniffer lässt sich von kleinen Unternehmen sogar kostenlos verwenden, sofern sie nicht mehr als 100 Software-Sensoren nutzen. Ab dann wird das Produkt kostenpflichtig.

Mit der cloudbasierten Lösung lässt sich ein komplettes Firmennetzwerk samt vorhandenen Workstations sehr dezidiert überwachen.

Strenge IP-Überwachung

Jedes Gerät im Netzwerk, das eine Verbindung ins Internet sucht, benötigt eine IP-Adresse. Deshalb ist es auch ein gangbarer Weg, sämtliche IP-Adressen im Netzwerk zu überwachen und neue oder unerlaubte Geräte automatisch aussortieren oder sperren zu lassen.

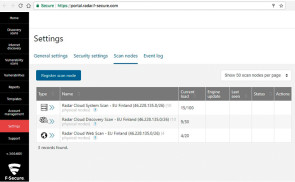

Eine cloudbasierte Lösung, die dies sogar standortunabhängig erledigt, ist der Service F-Secure Radar. Für Unternehmen, die den Dienst nur intern nutzen möchten, gibt es von Radar auch eine Windows-Server-Variante. Nach einem Komplett-Scan sieht man jedes einzelne Netzwerkgerät und die dazugehörigen Geräteinformationen. So lassen sich etwa gefundene Workstations in Gruppen definieren und nach gesonderten Regeln überwachen. Auch ist es möglich, die Ausführung unerlaubter Software zu blockieren, sofern dies nicht eine vorhandene Endpoint-Security bereits erledigt.

Das Wichtigste ist natürlich die Überwachung der IP-Struktur im Unternehmen. Normalerweise arbeiten die Netzwerkgeräte mit fest vergebenen IP-Adressen. Da der Aufwand bei viel vorhandener oder oft wechselnder Hardware recht hoch ist, werden allerdings immer wieder IP-Adressen dynamisch, also automatisch, vergeben. Das ist zwar bequemer, dient aber nicht unbedingt der Sicherheit. Neu angehängte Hardware oder eingeschleuste IoT-Geräte erkennt Radar und meldet sie dem Administrator. Der kann die Geräte sofort stilllegen und mit Hilfe der IP-Zuordnung sogar deren Standort ausfindig machen.

Ein weiterer wichtiger Punkt ist die automatisierte Überprüfung der Ports. Wenn ein Mitarbeiter die Möglichkeit hat, an einer Workstation diverse Ports zu öffnen, könnten darüber Angreifer in ein Firmennetzwerk eindringen. Auch das überwacht F-Secure Radar und hilft bei einer eventuell nötigen Isolation eines PCs. Wird einem Mitarbeiter vertraut und die Installation weiterer Software nicht unterbunden, so ist das permanente Updaten der Anwendungen wichtig. Das prüft Radar ebenfalls und listet jede gefundene und analysierte Workstation. Dabei wird angezeigt, welches Betriebssystem läuft, ob die Sicherheits-Updates auf dem System aktuell sind und ob bekannte Software auf dem neuesten Stand ist.

Überprüfung von aussen

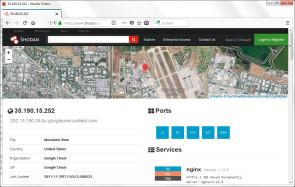

Unternehmen nutzen in der Regel keine dynamischen, sondern feste IP-Adressen für die Netzwerkanbindung ins Internet. Im Netz finden sich gute und vertrauenswürdige Services, mit denen sich diese IP-Adressen durch einen Sicherheits-Check von aussen untersuchen lassen. Die Dienste decken offene Ports und andere Sicherheitslücken auf.

Shodan.io: Der wohl bekannteste Service löst immer wieder hektische Betriebsamkeit aus: Kaum prüft man die IP-Adresse des Unternehmens, wird eine Liste aller erreichbaren Geräte angezeigt. Das können auch IP-Kameras oder Server sein. Wurde etwa ein Test-Server aufgestellt und dann vergessen, so führt die Auswertung von Shodan direkt auf die Oberfläche des Servers. Der Service listet auch alle IP-Bereiche und Ports auf, die erreichbar sind.

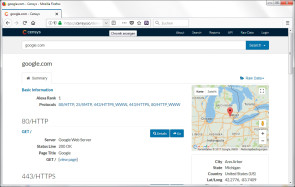

Censys.io: Dieser Testservice ist ähnlich strukturiert wie Shodan. Auch hiermit findet man alle offenen Server und Ports, die nicht offen sein sollten. In der Suchmaske lässt sich gezielt nach Hosts, Webseiten oder Zertifikaten unterscheiden. Das erleichtert die Suche nach bestimmten Geräten und Diensten. Censys zeigt umfangreiche Suchergebnisse an und ist daher auch für versierte Administratoren interessant.

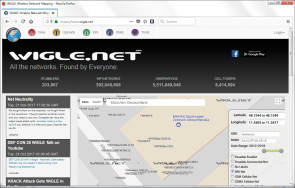

Wigle.net: Geht es um verfügbare WLANs, dann ist Wigle eine interessante Datenbank. Sie zeigt mit Hilfe von Google Maps die an einem Ort verzeichneten Wireless-LAN-Netzwerke an. Dabei werden auf der Karte die SSID des Netzwerks und die MAC-Adresse eingeblendet. Somit lässt sich der Standort von drahtlos verfügbaren Netzwerken feststellen und erkennen, ob sich diese etwa auf dem Firmengelände befinden.

Riddler.io: Das Projekt Riddler wurde von F-Secure gestartet und zielt nicht wie Shodan und Censys darauf ab, nur Geräte mit einer IP-Adresse oder offenen Ports zu finden. Vielmehr lässt sich mit Riddler schnell prüfen, welche Server, Domains oder Sub-Domains unter einer IP-Adresse antworten. Betreibt zum Beispiel ein Mitarbeiter einen nicht erlaubten Server, der geschützt ist und nur per Passwort genutzt werden kann, so wird er in Shodan und Censys nicht direkt als Gefahr angezeigt. Mit Riddler würde man schnell und einfach die nicht erlaubten Server finden, da sie in der Sub-Domain-Liste auftauchen. Die Suche in der Datenbank mit 300 Millionen erfassten IP-Adressen lässt sich mit Keywords fein steuern.

Bogdan Botezatu von Bitdefender im Interview

Bogdan Botezatu ist Senior e-Threat Analyst bei Bitdefender. Computerworld spricht mit ihm über die Gefahren einer Schatten-IT und wie man sich als Unternehmen vor nicht erwünschten Geräten im Netzwerk schützt.

Computerworld: Welche Sicherheitsbedenken gibt es beim Thema Schatten-IT?

Bogdan Botezatu: In der Regel sind Anwendungen, die ohne explizite Zustimmung der IT-Abteilung installiert sind, nicht im Einklang mit den gesetzlichen und internen Vorgaben hinsichtlich Kontrolle und Upgrades.

Diese Anwendungen werden in vielen Fällen nicht automatisch aktualisiert und stellen damit ein Risiko für die Netzwerkinfrastruktur dar. Beispielsweise können Cyberangreifer über Anwendungen wie TOR, RDP-Clients oder VPN-Verbindungen in eine Organisation eindringen.

Computerworld: Was können Endpoint-Security-Anwendungen leisten, um vor Schatten-IT-Risiken zu schützen?

Botezatu: Einige Endpoint-Security-Lösungen beinhalten Application-Control-Whitelisting-Technologien. Sie ermöglichen es Administratoren, eine Auswahl an vertrauenswürdigen Applikationen und Versionen zu erstellen, die auf definierten Gruppen von Rechnern laufen dürfen. Diese flexible Technologie erlaubt es IT-Abteilungen, ein Inventar an Software-Anwendungen zu erstellen, die innerhalb einer Organisation installiert sind. Sie stellt zudem sicher, dass jede Applikation auf jedem Rechner erfasst ist und sauber an die IT-Abteilung reportet wird.