Wegen kritischer Sicherheitslücke

30.08.2019, 17:48 Uhr

iOS-Geräte liessen sich jahrelang mit Drive-by-Attacken hacken

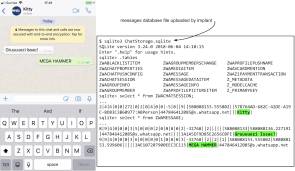

Eine Gruppe von Cyberkriminellen hat über manipulierte Webseiten jahrelang iOS-Geräte mit Schadsoftware infiziert. Dadurch erhielten die Angreifer Zugriff auf installierte Apps, Daten und Nachrichten.

Googles Sicherheitsteam Project Zero ist auf eine äusserst kritische Lücke in Apples iOS-System gestossen, die über Jahre hinweg aktiv von Cyberkriminellen ausgenutzt wurde. Bereits der Besuch einer manipulierten Webseite reichte aus, um den Angreifern weitreichende Systemzugriffe zu ermöglichen. Apple hat den Fehler mit dem Update auf iOS 12.1.4 behoben. Wer das aktuelle Betriebssystem auf iPhone und iPad nutzt, ist demnach sicher.

Selbst verschlüsselte Nachrichten konnten mit der Schadsoftware ausgelesen werden.

Quelle: Google Project Zero

Unvorsichtige Hacker

Ausgenutzt wurde der Fehler von einer bislang nicht bekannten Hacker-Gruppe. Den Google-Forschern fiel auf, dass sich diese wenig Mühe machten, die Attacken zu verbergen. So übermittelte die Schadsoftware die abgegriffenen Daten unverschlüsselt in ihre Zentrale. Ausserdem waren die Server der Angreifer relativ einfach zu blockieren, weil ihre festen IP-Adressen direkt in dem Schadprogramm enthalten waren.

Der IT-Sicherheitsexperte Jake Williams von der Firma Rendition Infosec vermutete deshalb im Magazin «Wired», dass dahinter relativ unerfahrene Programmierer einer Regierungsbehörde stecken könnten, die Informationen über Schwachstellen von einem darauf spezialisierten Anbieter bekommen hätten. Dass die Attacken trotz der eher stümperhaften Umsetzung so lange unentdeckt geblieben seien, könne darauf hinweisen, dass sie sich innerhalb eines einzelnen Landes abspielten, mutmasste Williams.

Nach dem Fund der Lücke wurde Apple am 1. Februar über den Fehler informiert, der iPhone-Hersteller rollte dann am 7. Februar bereits das Update auf iOS 12.1.4 mit den entsprechenden Patches aus.