14.07.2009, 06:00 Uhr

Kein Zugang für Unberechtigte

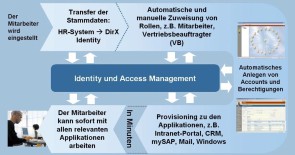

Das Problem: Je komplexer die IT-Struktur, umso aufwendiger ist auch die Rechteverwaltung. Die Lösung: ein effizientes Identity- und Accessmanagement-System.

Sabine Erlinghagen leitet das weltweite Geschäft für Identity Management und Biometrie bei Siemens IT Solutions and Services

Die Geschäftsbeziehungen moderner Unternehmen laufen heute weitgehend IT-gestützt ab. Je besser die Partner dabei miteinader vernetzt sind, umso effektiver ist die Zusammarbeit - und umso wichtiger wird auch eine sichere Zugriffsregelung. Nicht nur grosse Unternehmen auch mittelständische Firmen entscheiden sich daher zunehmend für den Einsatz von Identity- und Accessmanagement-Lösungen (IAM).

Ob sich eine solche Lösung rechnet, hängt nicht nur von der Anzahl der IT-Anwender ab, sondern auch davon, wie sehr die IT in das Netz von Auftraggebern, Partnern oder Lieferanten eingebunden ist. IAM-Lösungen ermöglichen die einheitliche mit den vernetzten Partnern abgestimmte und nachvollziehbare Umsetzung der Sicherheitsrichtlinien eines Unternehmens. Dadurch lassen sich Compliance Anforderungen erfüllen und gleichzeitig die Kosten der IT-Administration senken.

Ob sich eine solche Lösung rechnet, hängt nicht nur von der Anzahl der IT-Anwender ab, sondern auch davon, wie sehr die IT in das Netz von Auftraggebern, Partnern oder Lieferanten eingebunden ist. IAM-Lösungen ermöglichen die einheitliche mit den vernetzten Partnern abgestimmte und nachvollziehbare Umsetzung der Sicherheitsrichtlinien eines Unternehmens. Dadurch lassen sich Compliance Anforderungen erfüllen und gleichzeitig die Kosten der IT-Administration senken.

Flexibel und Kostengünstig

IAM-Produkte sind modular strukturiert, das begünstigt eine schrittweise, kostensparende und risikoarme Projektierung. Aufgrund ihrer flexiblen Architektur und standardisierter Sicherheitstechniken sind IAM-Lösungen auch im Rahmen Service-orientierter Architekturen (SOA) einsetzbar.

Geschäftsdaten sind damit weit besser geschützt als über herkömmliche Sicherheitseinzeltechniken. Zumal über IAM komplette Geschäftsprozessketten - gegebenenfalls über Länder hinweg - abgesichert werden können. Werden Geschäftsabläufe zwischenzeitlich vom eigenen Unternehmen oder von Geschäftspartnern geändert, lässt sich das IAM-System von der Zentrale aus schnell an den veränderten Prozessablauf anpassen.

Geschäftsdaten sind damit weit besser geschützt als über herkömmliche Sicherheitseinzeltechniken. Zumal über IAM komplette Geschäftsprozessketten - gegebenenfalls über Länder hinweg - abgesichert werden können. Werden Geschäftsabläufe zwischenzeitlich vom eigenen Unternehmen oder von Geschäftspartnern geändert, lässt sich das IAM-System von der Zentrale aus schnell an den veränderten Prozessablauf anpassen.

Zu den Funktionen, die ein IAM bereitstellt, zählen unter anderem:

- User Management, um alle Identitäten der Mitarbeiter in einem zentralen LDAP-Verzeichnis zu synchronisieren und zu pflegen.

- Access Control, um über dieses zentrale Verzeichnis auch die Zugriffskontrolle auf die

Applikationen zu regeln.

- Rechte- und Rollenmanagement, um

allen Mitarbeitern automatisch ihre individuellen Rechte für die Zugriffskontrolle zuzuweisen. Das können persönliche Rechte für Einzelpersonen, Gruppenrechte für Abteilungen oder Rechte innerhalb bestimmter Rollen sein.

- Provisionierung, um Benutzerrechte sowie Änderungen daran von der Personalabteilung ausgehend selbsttätig in die richtigen Applikationsverzeichnisse zu schreiben (User Lifecycle Management).

- Single Sign-on (SSO), um das Privileg für die Netzeinwahl automatisch im Hintergrund mit den Privilegien für die berechtigten Applikationen zu koppeln. Ausserdem können über den SSO automatisch vom Help-Desk Passwörter zurückgesetzt werden. Die Mitarbeiter werden in einem fest eingestellten Turnus aufgefordert, ihre neuen Passwörter einzugeben.

- User Management, um alle Identitäten der Mitarbeiter in einem zentralen LDAP-Verzeichnis zu synchronisieren und zu pflegen.

- Access Control, um über dieses zentrale Verzeichnis auch die Zugriffskontrolle auf die

Applikationen zu regeln.

- Rechte- und Rollenmanagement, um

allen Mitarbeitern automatisch ihre individuellen Rechte für die Zugriffskontrolle zuzuweisen. Das können persönliche Rechte für Einzelpersonen, Gruppenrechte für Abteilungen oder Rechte innerhalb bestimmter Rollen sein.

- Provisionierung, um Benutzerrechte sowie Änderungen daran von der Personalabteilung ausgehend selbsttätig in die richtigen Applikationsverzeichnisse zu schreiben (User Lifecycle Management).

- Single Sign-on (SSO), um das Privileg für die Netzeinwahl automatisch im Hintergrund mit den Privilegien für die berechtigten Applikationen zu koppeln. Ausserdem können über den SSO automatisch vom Help-Desk Passwörter zurückgesetzt werden. Die Mitarbeiter werden in einem fest eingestellten Turnus aufgefordert, ihre neuen Passwörter einzugeben.

Mit Augenmass planen

Doch wie IAM planen und implementieren, damit sich die Installation für das Unternehmen unter dem Strich lohnt? Eine schrittweise Vorgehensweise ist dafür der Garant. Kosten und Nutzen können Projektetappe für Projektetappe ins Verhältnis gesetzt werden, damit wird auch der ROI (Return-on-Investment) schnell sichtbar. Auf diese Weise akzeptieren auch Geschäftsführung und Einkauf das Gesamtprojekt. Eine weitere Stellschraube: Es sollten zuerst solche Applikationen integriert werden, auf die viele Mitarbeiter zugreifen und aus denen sich in der Summe geschäftswichtige Kernprozesse formieren. Das können reine Datenapplikationen sein, aber auch Sprach-/Daten- oder Sprach-/Daten-/Video-Applikationen. Diese stark frequentierten und geschäftswichtigen Applikationen herauszufinden, setzt eine ganzheitliche Analyse von IT- und Applikationslandschaft voraus.

Mit dem Fokus auf die Kernapplikationen ist gewährleistet, dass der Nutzen (Kosteneinsparungen, Produktivitäts- und Sicherheitszuwächse) durch die Integration ins IAM-System besonders deutlich ausfällt. Durch die zentrale Führung der Benutzerkonten - anlegen, ändern, bei Bedarf deaktivieren/löschen - sinken die Administrationskosten. Parallel wird die Effektivität der Identitäten- und Rechteadministration durch automatisierte Prozesse erhöht. Der Einsatz von Gruppenrechten und Rollen steigert die Effizienz und Effektivität zusätzlich. So sind über Gruppen- und Rollenprofile neue Mitarbeiter oder Mitarbeiter in einer veränderten Funktion sofort produktiv, weil sie automatisch alle Rechte dieser Profile erhalten.

Das Single Sign-on (SSO) erspart den Mitarbeitern während des Arbeitstags die Eingabe ihrer vielen Autorisierungspasswörter - für jede berechtigte Applikation ein anderes. Diese Privilegien werden mit erfolgreicher Netzeinwahl (Authentisierung) verdeckt im Hintergrund zugeordnet. Mitarbeiter, die sich ihre vielen Passwörter nicht mehr merken müssen, können sie nicht mehr vergessen. Ebenso wenig müssen sie diese Passwörter aufschreiben - was ein hohes Sicherheitsrisiko wäre. Zur besseren Absicherung des SSO kann ein Secure Token, eine Smartcard mit PIN oder Zertifikat oder ein biometrisches Verfahren zum Einsatz kommen.

Handlungsdruck durch Vernetzung

Durch die zunehmende Vernetzung von Unternehmen wächst die IT-Komplexität und damit auch der Handlungsdruck auf die mittelständischen Betriebe, IAM einzusetzen. Der Automobilsektor und Klinikverbünde sind dafür gute Beispiele. Oder das Unternehmen selbst arbeitet über Ländergrenzen hinweg und setzt dazu eine Vielzahl an Applikationen wie Bürokommunikation, ERP, eProcurement, CRM, PLM und MES ein. In diesem Fall muss über alle Standorte die Zugriffskontrolle verlässlich und dennoch kostensparend geregelt werden. Im Verbund mit Geschäftspartnern oder Dienstleistern empfiehlt sich der Einsatz eines sogenannten Federation-Modells. Innerhalb dieses Modells können Mitarbeiter wechselseitig Informationen auf der eigenen und der Partnerseite nutzen. Dabei behält jeder seine elektronischen Identitäten.

Mobile Geräte inbegriffen

Das IAM bezieht auch mobile Geräte ein. Das können Notebooks, Netbooks, PDAs oder Smartphones unter verschiedenen Betriebssystemen sein. Typischerweise erfolgt die Netzeinwahl in dieser Konstellation über Hardware-Zertifikate. Der zweite Schritt, die Zugriffskontrolle auf zentrale Applikationen, ist vor allem dann einfach realisierbar, wenn ein sogenannter Web-SSO eingesetzt wird. Er macht die Integration ins IAM-System unabhängig vom Betriebssystem des mobilen Geräts. Die Freischaltung der berechtigten Zugriffe auf die Applikationen erfolgt in diesem Fall nicht auf dem Gerät des Mitarbeiters, sondern innerhalb des Webportals. Was bisher für die Einbindung der mobilen Geräte unter den Zugriffskontrollschirm fehlt, ist eine rollenbasierende Autorisierung von Mitarbeitern, die mehrere Funktionen wahrnehmen.

Compliance und Reporting

Teil des IAM-Tool-Sets ist auch Auditing & Reporting. Es erlaubt, für Compliance kritische Zugriffsinformationen selbsttätig aufzuzeichnen, auszuwerten und revisionssicher zu dokumentieren. Im Fokus steht sowohl die Einhaltung allgemein rechtlicher als auch branchenspezifischer Vorschriften. Das integrierte Auditing and Reporting erspart den Unternehmen viel manuelle Erfassungsarbeit und dadurch erhebliche Kosten. Ausserdem werden so sämtliche Vorschriften lückenlos und nachweislich erfüllt bis hin zur Auskunft, wer wann von wem welche Berechtigungen erhalten hat. Die Auswertungen erfolgen auf Knopfdruck. Gerade im Mittelstand ist es wichtig, dass die Kosten für den Nachweis von Compliance so niedrig wie möglich - ohne versteckte Kosten - gehalten werden.

Künftig noch mehr Regulierung

Das in IAM integrierte Auditing & Reporting wird für die Unternehmen weiter an Bedeutung gewinnen. Der Grund: Durch die fortschreitende Regulierung werden viele weitere allgemeine und branchenspezifische Vorschriften hinzukommen, die ohne zu hohe Kosten eingehalten werden müssen.

Allerdings ist für die Projektierung der einzelnen IAM-Module und die Herausbildung geeigneter Workflows technisches und organisatorisches Know-how gepaart mit praktischer Erfahrung extrem wichtig. Unternehmen sollten deshalb für ihr IAM-Vorhaben erfahrene Partner einbinden. Attraktive Preismodelle und modulare Produktstrukturen machen das Identity- und Accessmanagement auch für mittelständische Firmen interessant.

Sabine Erlinghagen